Datensicherungen sind wichtiger als je zuvor! Das treu funktionierende Handy ...

Datensicherungen sind wichtiger als je zuvor!

Das treu funktionierende Handy geht kaputt oder verloren, man wird Opfer eines Virus der alle Daten verschl√ľsselt oder die gesamte Technik mit den gespeicherten Daten ist defekt oder geht durch eine Katastrophe gleich ganz verloren.

Alles realistische Szenarien die t√§glich stattfinden und die letzte Rettung ist eine vorhandene Datensicherung. Abgesehen von den verlorenen Daten und der damit verbundenen Arbeit ist man in der Gesch√§ftswelt zus√§tzlich verpflichtet, digitale Arbeitsdaten zu speichern und bei Pr√ľfungen oder Gerichtsverfahren vorzulegen, die entsprechenden Regeln stehen seit 2015 in den GoBD. Ein Datenverlust entbindet nicht davon und zieht entsprechende Konzequenzen nach sich, die mit vorhandenen Datensicherungen leicht vermeidbar sind.

F√ľr die Planung und Umsetzung Ihrer individuellen Sicherungsstrategie und Technik nehmen Sie gerne Kontakt auf mit uns.

Smart-Home und Sicherheitstechnik soll möglichst unbemerkt und zuverlässig funktionieren ...

Smart-Home und Sicherheitstechnik soll möglichst unbemerkt und zuverlässig funktionieren.

Ausserdem lässt sich mit smarten Komponenten messbar Energie und damit Kosten einsparen.

Das gelingt bei guter Planung und Auswahl der geeigneten Komponenten, sowie anschlie√üender Programmierung der Installation f√ľr die individuellen W√ľnsche und Bed√ľrfnisse. Die Sicherheit wird dabei besonders ber√ľcksichtigt und ist durch namhafte nationale Entwickler und Hersteller gew√§hrleistet.

Mehr Infos dazu und Beschreibungen von realisierten Projekten sind auf der Webseite zu finden.

Die Gefahr durch falsche Rechnungen per e-Mail f√ľr monatliche Vertr√§ge, angebliche ...

Die Gefahr durch falsche Rechnungen per e-Mail f√ľr monatliche Vertr√§ge, angebliche Dienstleistungen oder gebuchte Funktionen bleibt unver√§ndert hoch.

Solche Mails sind inzwischen von Echten nur durch falsche Kunden- oder Vertragsnummern zu unterscheiden, manchmal erkennt man noch einen unpassenden Absender oder die Formulierung wirkt holprig. Im Zweifelsfall ist man auf der sicheren Seite, wenn keine Links in der Mail angeklickt und Anhänge nicht geöffnet werden.

Rechnungen im Anhang werden nicht als HTML Datei versendet, sondern √ľblicherweise als PDF.

Normalerweise können solche Mails ignoriert werden, denn monatliche Beträge werden meist automatisch abgebucht. Man läuft also nicht Gefahr, dass eine Funktion der ein Dienst abgeschaltet wird.

Korrekte Rechnungen f√ľr die Buchhaltung sollten grunds√§tzlich eigenh√§ndig √ľber das Online Kundencenter des Anbieters herunter geladen werden, leider nutzen Betr√ľger mit den Mails genau das aus und versuchen mit gef√§lschten Webseiten die Zugangsdaten abzufangen.

Apple Nutzer m√ľssen besonders aufpassen, wenn beim normalen Surfen im Internet ...

Apple Nutzer m√ľssen besonders aufpassen, wenn beim normalen Surfen im Internet unvermittelt ein Fenster zum Download und Installation vermeintlich notwendiger Software auftaucht.

Die Betrugsmasche versteckt sich zum Beispiel in Werbebannern, die auch bei sonst vertrauensw√ľrdigen Webseiten auftreten k√∂nnen.

Betr√ľger versuchen damit regelm√§√üig, Nutzer zur Installation von scheinbar notwendiger oder bekannter Software zu bewegen. Tats√§chlich installiert sich dabei eine Schadsoftware, die weitere sch√§dliche Funktionen nachl√§dt.

Die Aufforderung zum Download oder zur Installation sehen durchaus echt aus, sollten aber keinesfalls weiter beachtet oder bestätigt werden. Am besten schließt man das betreffende Fenster einfach.

Downloads zur Installation von Zusatzprogrammen sollten Nutzer stets eigenhändig und nur direkt auf den Webseiten der Hersteller nutzen.

Oft verbreitet sich Schadsoftware √ľber manipulierte Office-Dateien f√ľr Word, ...

Oft verbreitet sich Schadsoftware √ľber manipulierte Office-Dateien f√ľr Word, Excel oder Powerpoint. Dazu befinden sich solche Dateien als Anhang an fast perfekt gestalteten e-Mails, die kaum Zweifel an der Zuverl√§ssigkeit des Absenders aufkommen lassen, damit die angeh√§ngten Dateien bedenkenlos ge√∂ffnet werden.

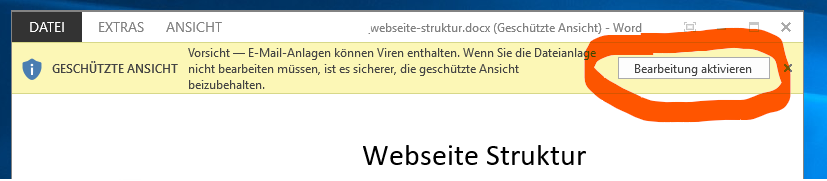

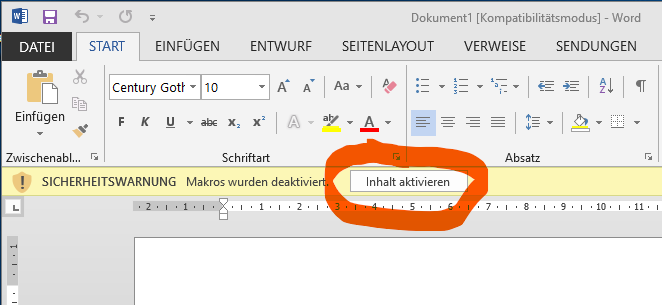

Soviel vorweg, das reine Anschauen solcher Anhänge ist meistens NOCH ungefährlich. Gefährlich wird es in dem Moment, wenn der Aufforderung, die Datei zu entsperren, gefolgt wird.

Microsoft Word warnt davor recht deutlich am oberen Rand, sofern diese Sicherung nicht deaktiviert wurde.

Auf diese Schaltfläche NICHT klicken !

Nur in wenigen Ausnahmen ist dies erforderlich, und das dann am besten in Absprache mit dem Ersteller der Datei.

Wenn solche Anhänge direkt aus der e-Mail heraus geöffnet werden, wird bedauerlicherweise immer die Aktivierung verlangt, auch bei harmlosen Dateien und auch, wenn sie nur gedruckt werden sollen.

Es empfiehlt sich deshalb, nach der schnellen Sichtkontrolle des Inhalts, zur weiteren Bearbeitung den Anhang der Mail lokal zu speichern (z.B. ziehen des Anhangs auf den Desktop im Hintergund). Dann erst diese Datei doppelt klicken/√∂ffnen und pr√ľfen, ob Word oder Excel o.√§. weiterhin eine Aktivierung des Inhalts verlangt. Bei harmlosen Dateien muss n√§mlich nichts gesperrt werden, weil kein ausf√ľhrbarer Programmcode darin enthalten ist.

Verdächtige Dateien jedoch beharren weiterhin auf Aktivierung des Inhalts, was in dem Fall den Start der Schadsoftware bedeutet.

Fazit: Aufforderungen, um Inhalte oder die Bearbeitung zu aktivieren oder zu entsperren, sollten konsequent ignoriert werden.

Im Zweifelsfall m√ľssen solche Dateien erst lokal abgelegt und dort erneut ge√∂ffnet werden, auf keinen Fall jedoch direkt aus dem Mailprogramm heraus.

Aufgrund der vielen Anfragen zu E-mails mit verunsicherndem Inhalt hier eine ...

Aufgrund der vielen Anfragen zu E-mails mit verunsicherndem Inhalt hier eine Auflistung von typischen Merkmalen von E-Mails mit kriminellen Inhalten. Auf Virenscanner kann man sich leider nie 100% verlassen, weil diese zeitverzögert um manchmal mehrere Tage erst die Schädlinge erkennen können.

Schadsoftware versucht auf vielen Ebenen s√§mtliche Daten zu erfassen, die irgendwie verf√ľgbar sind. Damit sind in einem Netzwerk alle damit verbundenen Computer in Gefahr, auch wenn darauf die betreffende sch√§dliche Datei nicht ge√∂ffnet wurde. Bei aktivierter Schadsoftware hilft sicher nur ein vollst√§ndiges Backup der Daten und Computersysteme, das die betroffenen Computer wieder in einen sauberen Zustand zur√ľck versetzt.

Das Säuberungs- und Optimierungstool CC-Cleaner war in der Dateiversion 5.33 bzw ...

Das S√§uberungs- und Optimierungstool CC-Cleaner war in der Dateiversion 5.33 bzw. die Cloud Version 1.07 von Unbekannten gehackt worden, und enthielt Schadsoftware, die eine Hintert√ľr zum betreffenden PC √∂ffnete. Dar√ľber wirden Systeminformationen abgerufen und wom√∂glich bestand auch die Gefahr, dass weitere Schadsoftware auf dem betreffenden PC zus√§tzlich eingeschleust wurde.

Der Hersteller Piriform ist am 12.9. auf den Hack seiner Download-Server aufmerksam geworden und hat Gegenmaßnahmen getroffen. Er empfiehlt dringend, auf die bereinigte und sichere neue Version 5.34 zu aktualisieren!

Download: https://www.piriform.com/ccleaner/download/standard

Weitere Details dazu hier zum Nachlesen: https://heise.de/-3834851

Aktuell lautet die Top-Meldung der Nachrichten, dass Benutzerdaten bei Yahoo ...

Aktuell lautet die Top-Meldung der Nachrichten, dass Benutzerdaten bei Yahoo gestohlen worden sind.

Dies ist in den letzten Jahren immer wieder vorgekommen, so zum Beispiel auch bei LinkedIn, Dropbox und anderen.

Allen Vorf√§llen gemeinsam ist, dass zun√§chst die Daten blo√ü gestohlen werden, entweder durch einen Hackerangriff, durch interne Mitarbeiter oder andere Datenlecks. Nach einer Weile erst werden diese gestohlenen Daten auf dem Schwarzmarkt angeboten, so wie nun die Yahoo Daten nach rund 2 Jahren aufgetaucht sind. Dies ist der Moment, an dem die Echtheit der Daten gepr√ľft werden kann, und wie sich im Fall Dropbox herausgestellt hat, waren alle Benutzerdaten echt und nutzbar (sofern die Betroffenen Benutzer nicht zwischendurch sowieso ihr Passwort schon ge√§ndert hatten).

Jeder kann selbst testen, ob sich seine e-Mail Adresse in einem der betroffenen Datenpools befindet. Um dies zu tun existiert eine Webseite die dar√ľber Auskunft gibt, ob und in welchen gestohlenen Daten sich die eigene e-Mail Adresse befindet: https://haveibeenpwned.com

Was ist zu tun, wenn die eingegebene Mailadresse als kompromittiert angezeigt wird?

Die Betr√ľger versuchen nat√ľrlich, mit den vorliegenden Mail-Kennwort Kombinationen popul√§re andere Dienste zu nutzen und auch Zugang zum Mailkonto selbst zu erhalten, weil viele Nutzer aus Bequemlichkeit die gleiche Kombination benutzen.

In dem Zusammenhang muss darauf geachtet werden, dass sich besonders das Passwort f√ľr das e-mail Konto von allen anderen Kennw√∂rtern unterscheidet! Sollte dieses n√§mlich ebenfalls das gleiche sein, k√∂nnen Betr√ľger sogar den gesamten e-Mail Verkehr √ľbernehmen, und damit weitere Dienste/Anmeldungen kapern, indem sie sich selbst die unbekannten Kennw√∂rter zusenden lassen.

Nutzer von Microsoft Outlook haben die gefahrlose M√∂glichkeit, fragw√ľrdige e-Mails ...

Nutzer von Microsoft Outlook haben die gefahrlose M√∂glichkeit, fragw√ľrdige e-Mails zu pr√ľfen oder bei Unsicherheit dar√ľber, ob eine e-Mail „echt“ ist, wenn die folgenden Schritte beachtet werden:

Mit dieser Vorgehensweise nutzt man eine Besonderheit von Outlook, das e-Mails in diesem Ordner generell ohne Anh√§nge und Formatierung anzeigt. Somit werden Verlinkungen im Inhalt werden im Klartext angezeigt womit betr√ľgerische Link-Adressen einfach zu erkennen sind (siehe hierzu fr√ľheren Beitrag zu diesem Thema).

Au√üerdem kann abgelesen werden, welche Anh√§nge der Mail beigef√ľgt sind, w√ľrde man sie im normalen Ordner √∂ffnen. So werden m√∂glicherweise verschleierte Dateitypen im Anhang offensichtlich, wie zum Beispiel datei.pdf.exe, was bei vielen Rechnern nur als Anhang datei.pdf angezeigt w√ľrde ohne das entscheidende .exe am Schluss.

Wenn nach eingehender Pr√ľfung feststeht, dass die e-mail „sauber“ ist, gen√ľgt ein zur√ľckschieben in den normalen Posteingang, um sie inkl. Anhang ganz normal ohne Einschr√§nkung zu √∂ffnen.

Die Versuche, an Zugangsdaten von Benutzern von Apple Geräten zu kommen, häufen sich ...

Die Versuche, an Zugangsdaten von Benutzern von Apple Ger√§ten zu kommen, h√§ufen sich. Bislang konnten sich Nutzer von Apple Ger√§ten mehr oder weniger sicher f√ľhlen, jedoch scheinen diese Zeiten vorbei zu sein.

Meistens gehen die Attacken von perfekt gef√§lschten e-Mails aus, die zum Besuch einer pr√§parierten Webseite auffordern. Bekannte Mails von Amazon, eBay, Telekommunikationsdienstleistern (Telekom, Vodafone etc.) und Banken dienen als Vorlage und wirken vertrauenserweckend. Hinzu kommt, dass durch Datenlecks bei gro√üen Websites in der Vergangenheit millionen Mailadressen und dazu geh√∂rende reale Namen auf dem Schwarzmarkt verteilt worden sind, die nun in den gef√§lschten Mails Anwendung finden. Deshalb ist inzwischen eine korrekte namentliche Anrede kein zuverl√§ssiges Indiz mehr f√ľr die Echtheit einer Mail.

Ein sehr guter Artikel mit Hintergrundinformationen und hilfreichen Praxistipps f√ľr Apple Nutzer findet sich dazu hier: www.heise.de/-3232043